NIST – Cybersecurity Framework

O que é?

O NIST Cybersecurity Framework (CSF) 2.0 é um conjunto de diretrizes do National Institute of Standards and Technology (NIST) para ajudar organizações a gerenciar riscos de segurança cibernética. Ele é flexível e pode ser adaptado para empresas de qualquer porte ou setor.

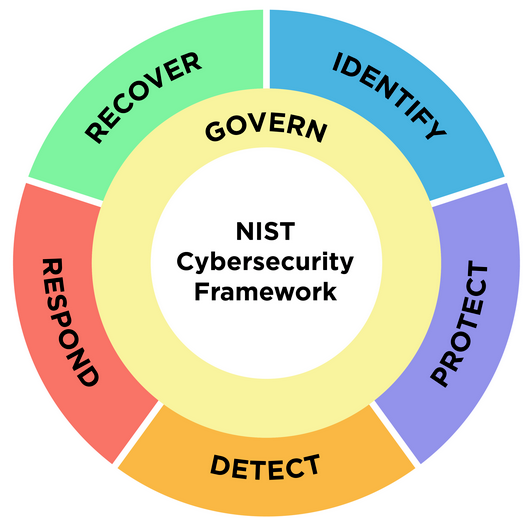

🔹 O núcleo do CSF é uma estrutura composta por princípios, diretrizes e práticas organizadas nas 6 funções principais (Governança, Identificação, Proteção, Detecção, Resposta e Recuperação). Ele é genérico e aplicável a qualquer organização, não sendo exclusivo para uma única entidade.

🔹 A personalização do framework para atender aos requisitos e objetivos organizacionais ocorre na fase de Perfis (Profiles). Os perfis permitem que cada organização adapte o CSF às suas necessidades específicas, alinhando-o aos seus resultados desejados e níveis de implementação.

🔹 Já os Níveis de Implementação (Tiers) representam a maturidade e a sofisticação com que a organização gerencia riscos cibernéticos. Eles não fazem parte do núcleo do CSF, mas ajudam a organização a avaliar sua postura de segurança.

A versão 2.0 trouxe melhorias significativas, incluindo a adição da função "Governança", tornando-se um modelo de 6 funções:

Funções

Essas funções são elementos de alto nível que organizam as atividades básicas de segurança cibernética, sendo responsáveis por descrever os resultados desejados em uma linguagem que é fácil de entender.

Govern - Governança (Estratégia e Gestão)

A estratégia, expectativas e políticas de gestão de riscos de cibersegurança são estabelecidas, comunicadas e monitoradas.

- Define as responsabilidades da organização na segurança cibernética.

- Garante compliance com normas e regulamentos.

- Alinha a segurança aos objetivos de negócios e riscos.

- Promove uma cultura organizacional de segurança.

Identify - Identificação (Conhecimento dos Riscos)

Esta função é destinada a desenvolver um entendimento organizacional para a gestão dos riscos de segurança cibernética. Isso inclui identificar ativos, sistemas, pessoas, dados e capacidades relevantes para a segurança cibernética. É sobre conhecer o que você precisa proteger e os riscos associados.

- Mapeia ativos, sistemas e dados críticos.

- Avalia ameaças e vulnerabilidades.

- Cria inventários de recursos e acessos.

- Permite que a organização compreenda seus riscos.

Protect - Proteção (Implementação de Defesas)

Foca em implementar salvaguardas apropriadas para garantir a entrega de serviços essenciais. Inclui controles de acesso, segurança da informação, manutenção e treinamento de pessoal.

- Implementa medidas preventivas para reduzir riscos.

- Inclui controle de acessos, criptografia e treinamentos.

- Foca na segurança dos dados e redes.

- Garante que funcionários sigam boas práticas.

Detect - Detecção (Monitoramento de Ameaças)

Inclui atividades para identificar a ocorrência de um evento de segurança cibernética. Isso pode envolver a implementação de sistemas de monitoramento contínuo e detecção de intrusões.

- Identifica atividades suspeitas ou maliciosas.

- Implementa sistemas de monitoramento e logs.

- Permite uma resposta rápida a incidentes cibernéticos.

Respond - Resposta (Contenção e Mitigação)

Trata da execução de atividades apropriadas para tomar medidas em relação a um incidente de segurança cibernética detectado. Isso inclui planos de resposta a incidentes, comunicação e mitigação.

- Planeja e executa ações para controlar ataques.

- Define processos para comunicação de incidentes.

- Inclui planos de mitigação e análise pós-incidente.

Recover - Recuperação (Retorno às Operações)

Foca em atividades para restaurar qualquer capacidade ou serviço afetado por um incidente cibernético. Envolve o planejamento de recuperação, a manutenção de planos de resiliência organizacional e a comunicação das lições aprendidas para fortalecer a postura de segurança futura.

- Reestabelece sistemas e serviços afetados.

- Melhora a resiliência com planos de recuperação.

- Aprende com incidentes para evitar futuros ataques.

Esse trecho explica como o NIST CSF 2.0 funciona de forma cíclica e interconectada, onde todas as seis funções trabalham juntas e de maneira contínua para garantir uma segurança cibernética eficaz.

O CSF não é um processo linear, mas um ciclo contínuo onde todas as funções estão interligadas e devem ser aplicadas simultaneamente. A Governança é a base e garante que a organização esteja preparada para prevenir, detectar e responder a incidentes cibernéticos de forma eficaz. 🚀

Profiles and Tier

O NIST Cybersecurity Framework (CSF) usa Profiles e Tiers para personalizar e avaliar a maturidade da segurança cibernética de uma organização.

📌 Profiles (Perfis) – Personalização da Segurança

Os Perfis adaptam o CSF às necessidades específicas da organização, considerando seu setor, regulamentações e nível de risco.

✅ Tipos de Perfis:

- Current Profile (Perfil Atual): Reflete a situação atual da segurança da organização.

- Target Profile (Perfil Alvo): Representa o nível desejado de segurança no futuro.

🔹 As organizações usam os perfis para planejar melhorias e investimentos na segurança.

📌 Tiers (Níveis de Implementação) – Maturidade da Segurança

Os Tiers indicam o quão bem a organização gerencia riscos cibernéticos. Não são níveis de conformidade, mas ajudam a medir a sofisticação dos processos de segurança.

✅ Os 4 Tiers do NIST CSF:

1️⃣ Tier 1 – Partial (Parcial)

A aplicação da estratégia de risco de segurança cibernética organizacional é gerida de forma ad hoc. A priorização é ad hoc e não é formalmente baseada em objetivos ou ambiente de ameaças.

- Práticas de segurança ad hoc(sem padronização) e reativas.

- Falta de integração com os objetivos organizacionais.

2️⃣ Tier 2 – Risk Informed (Ciente do Risco)

As práticas de gerenciamento de riscos são aprovadas pela gerência, mas podem não ser estabelecidas como uma política em toda a organização. A priorização das atividades de segurança cibernética e das necessidades de proteção é diretamente informada pelos objetivos de risco organizacional, pelo ambiente de ameaças ou pelos requisitos de negócios/missão.

- A organização reconhece os riscos, mas a segurança ainda não está padronizada.

- Algumas práticas são aplicadas, mas não são consistentes em toda a empresa.

3️⃣ Tier 3 – Repeatable (Repetível)

As práticas de gerenciamento de riscos da organização são formalmente aprovadas e expressas como política.

- Práticas formalizadas e documentadas como política organizacional.

- Processos consistentes e repetíveis em toda a organização.

4️⃣ Tier 4 – Adaptive (Adaptável)

- Segurança cibernética integrada à cultura organizacional.

- Aprendizado contínuo e ajustes baseados em ameaças emergentes.

📌 Profiles → Personalizam o CSF para atender às necessidades da organização.

📌 Tiers → Avaliam a maturidade e sofisticação da segurança cibernética.

As organizações usam Perfis para definir objetivos e Tiers para medir seu nível de implementação.