ISO 27002:2022

O que é?

O padrão 27002 é um padrão internacional que fornece orientação para organizações que buscam estabelecer, implementar e melhorar um sistema de gestão de segurança da informação (SGSI) focado em segurança cibernética.

Os controles da ISO 27002 são referenciados no Anexo da ISO 27001, para apoio à implementação de um Sistema de Gestão de Segurança da Informação (SGSI).

Um aspecto fundamental das diretrizes é a identificação e atendimento dos requisitos legais, estatuários, regulamentares e contratuais.

Download do documento - Inglês

A lista desses atributos são bastante cobradas pela CEBRASPE.

Atributos

São os atributos e suas respectivas classificações:

- Tipos de Controles

a. Preventivos: controles que são projetados para impedir que ameaças ocorram.

b. Detectivos: controles que são projetados para detectar ameaças que já ocorreram.

c. Corretivos: controles que são projetados para corrigir ameaças que já ocorreram.

- Propriedades de Segurança da Informação

a. Confidencialidades

b. Integridade

c. Disponibilidade

Observação - Somente essas três.

-

Conceitos de Segurança Cibernética

a. Identificar

b. Proteger

c. Detectar

d. Responder

e. Restaurar -

Capacidades Operacionais

a. Governança

b. Gestão de Ativos

c. Proteção da Informação

d. Segurança em recursos humanos

e. Segurança física

f. Segurança de sistemas e rede

g. Segurança de aplicação

h. Configuração segura

i. Gestão de Identidade e Acesso

j. Gestão de Ameaças e Vulnerabilidades

k. Continuidade

l. Segurança nas relações com Fornecedores

m. Leis e Compliance

n. Gestão de eventos de Segurança da Informação

o. Garantia da segurança da Informação

- Domínios de Segurança

a. Governança e Ecossistema

b. Proteção

c. Defesa

d. Resiliência

Controle

Um controle é definido como uma medida que modifica ou mantém o risco. Alguns dos controles neste documento são controles que modificam o risco, enquanto outros o mantêm. Uma política de segurança da informação, por exemplo, pode apenas manter o risco, enquanto a conformidade com a política de segurança da informação pode modificá-lo.

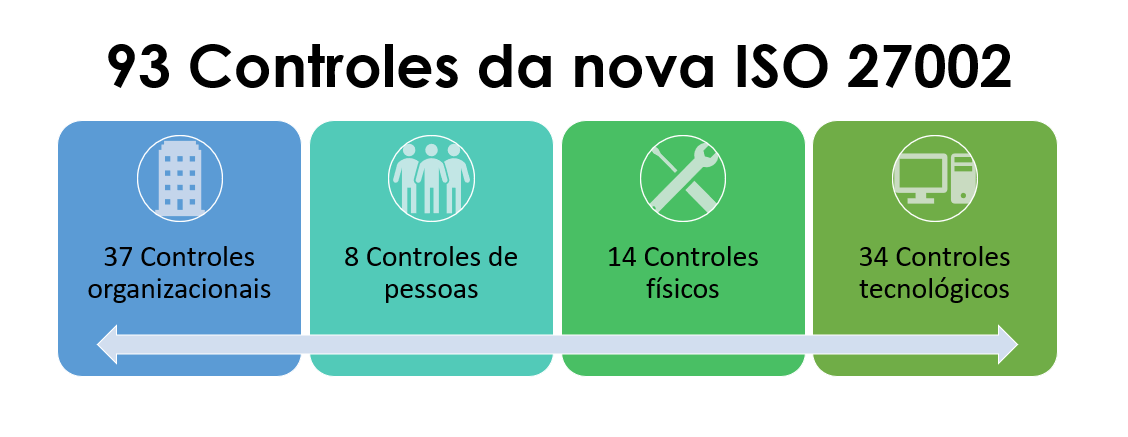

Além disso, alguns controles descrevem a mesma medida genérica em diferentes contextos de risco. Este documento fornece uma combinação genérica de controles de segurança da informação organizacionais, de pessoas, físicos e tecnológicos derivados de melhores práticas reconhecidas internacionalmente.

Controles organizacionais

1. Políticas para Segurança da Informação

Controle: Política de Segurança da Informação e políticas de tópicos específicos devem ser definidas, aprovadas pela gestão, publicadas, comunicadas, reconhecidas por partes interessadas relevantes e revisadas em intervalos planejados, no momento em que mudanças significativas ocorrerem.

Propósito: Garantir adequação contínua, eficácia da direção de gestão e suporte para Segurança da Informação, de acordo com requisitos de negócio, legais, estatutários, regulatórios e contratuais.

2. Papéis e Responsabilidades de Segurança da Informação

Controle: Papéis e responsabilidades de Segurança da Informação devem ser definidos e alocados de acordo com as necessidades da organização.

Propósito: Estabelecer uma estrutura definida, aprovada e compreendida para a implementação, operação e gerenciamento de Segurança da Informação na organização.

3. Segregação de Funções

Controle: Funções e áreas de responsabilidade conflitantes devem ser segregadas.

Propósito: Reduzir os riscos de fraude, erro e contorno de controles de Segurança da Informação.

4. Responsabilidades de Gestão

Controle: A Administração deve exigir que todos os colaboradores apliquem Segurança da Informação de acordo com a Política de Segurança da Informação estabelecida, políticas de tópicos específicos e procedimentos da organização.

Propósito: Garantir entendimento da gestão em seu papel de Segurança da Informação e realizar ações visando garantir que todos os colaboradores estejam conscientes e cumpram suas responsabilidades de Segurança da Informação.

5. Contato com Autoridades

Controle: A organização deve estabelecer e manter contato com autoridades relevantes.

Propósito: Garantir que o fluxo apropriado de informação ocorra entre a organização e autoridades relevantes legais, regulatórias e de supervisão, respeitando a Segurança da Informação.

Essas autoridades podem apoiar, eventualmente, diante de um ataque para atuar diretamente na fonte, caso a organização não tenha capacidade para isso. Um exemplo clássico disso é frente a um ataque de DDoS onde é possível contatar uma autoridade da operadora para tentar restringir os acesso de determinada região que tem o ataque como fonte.

6. Contato com Grupos de Interesses Especiais

Controle: A organização deve estabelecer e manter contato com grupos de interesses especiais, fóruns de especialistas em segurança e associações profissionais.

Propósito: Garantir que o fluxo apropriado de informação ocorra com respeito à Segurança da Informação.

Aqui, o foco é ter acesso a grupos especializados e de interesse, como fóruns especializados em segurança ou em determinada tecnologia.

7. Inteligência contra Ameaças

Controle: Informações relacionadas às ameaças de Segurança da Informação devem ser coletadas e analisadas, a fim de produzir inteligência contra ameaças.

Propósito: Prover conhecimento sobre o ambiente de ameaças da organização para a tomada de ações de mitigação apropriadas.

Focada em correlacionar informações de forma preventiva, bem como gerar insumos para detectar e reagir, busca-se sempre atuar com foco na eventual redução de impacto das ameaças.

Ela pode ser dividida em três camadas:

a) inteligência estratégica de ameaças: troca de informações de alto nível sobre o cenário de ameaças em mudança (por exemplo, tipos de atacantes ou tipos de ataques);

b) inteligência tática de ameaças: informações sobre as metodologias dos atacantes, ferramentas e tecnologias envolvidas;

c) inteligência operacional de ameaças: detalhes sobre ataques específicos, incluindo indicadores técnicos.

8. Segurança da Informação no Gerenciamento de Projetos

Controle: Segurança da Informação deve integrar-se ao gerenciamento de projetos.

Propósito: Garantir que os riscos de Segurança da Informação relacionados aos projetos e às entregas são efetivamente abordados no gerenciamento de projetos por todo o ciclo de vida do projeto.

9. Inventário de Informações e outros Ativos Associados

Controle: Um inventário de informações e outros ativos associados, incluindo proprietários, deve ser desenvolvido e mantido.

Propósito: Identificar informações da organização e outros ativos associados, a fim de preservar sua Segurança da Informação e atribuir a propriedade adequada.

O controle de Inventário de Informações e Ativos Associados estabelece que a organização deve identificar, registrar e manter atualizados todos os ativos importantes (como informações, sistemas, equipamentos e pessoas) relacionados à segurança da informação. Esses registros devem ser precisos, revisados regularmente e podem estar organizados em diferentes listas, conforme a área responsável. A localização e a classificação de cada ativo também devem ser documentadas, considerando sua importância e sensibilidade.

Cada ativo precisa ter um responsável designado, que será encarregado por sua gestão durante todo o ciclo de vida — desde a criação até o descarte. Esse responsável deve garantir que o ativo esteja protegido, corretamente classificado, acessado apenas por quem for autorizado e descartado de forma segura quando não for mais necessário.

10. Uso Aceitável da Informação e outros Ativos Associados

Controle: Regras para o uso aceitável e procedimentos para o manuseio de informações e outros ativos associados devem ser identificadas, documentadas e implementadas.

Propósito: Garantir que informações e outros ativos associados tenham proteção, uso e manuseio adequados.

Esse controle trata do uso aceitável das informações e dos dispositivos que as processam na organização. A ideia é definir regras claras sobre o que pode ou não ser feito com os ativos informacionais, com base em sua importância e sensibilidade. Isso inclui comportamentos esperados dos usuários, atividades permitidas, formas de proteção e monitoramento, garantindo que todos compreendam e sigam as diretrizes de segurança desde a criação até o descarte das informações.

💻Por exemplo, é importante definir que um colaborador pode usar o notebook coporativo para acessar o e-mail da empresa, mas não pode instalar softwares pessoais ou copiar arquivos confidenciais para pendrives não autorizados.

11. Devolução de Ativos

Controle: Colaboradores e outras partes interessadas devem devolver todos os ativos organizacionais que estejam em sua posse em caso de mudança ou término de seus empregos, contratos ou acordos.

Propósito: Proteger os ativos organizacionais como parte do processo de mudança ou término de seus empregos, contratos ou acordos.

Quando colaboradores ou partes interessadas detêm conhecimento importante sobre as operações, é recomendável que essas informações sejam registradas e repassadas à organização. Além disso, durante o aviso prévio e após o desligamento, a organização deve evitar que essas pessoas copiem informações sensíveis ou confidenciais sem autorização.

12. Classificação das Informações

Controle: Informações devem admitir classificação de acordo com as necessidades da organização em Segurança da Informação, baseadas nos requisitos de confidencialidade, integridade e disponibilidade das partes interessadas relevantes.

Propósito: Garantir identificação e entendimento das necessidades de proteção da informação, de acordo com sua importância para a organização.

A classificação da informação é uma responsabilidade da área de negócio que utiliza e conhece o conteúdo daquela informação. Essa classificação considera aspectos como valor, sensibilidade, criticidade e requisitos legais. Após classificada, a informação deve receber o tratamento adequado conforme as políticas da organização. É importante lembrar que tanto a informação quanto sua classificação podem mudar com o tempo, conforme novas necessidades e contextos.

Quando informações são trocadas entre organizações, a classificação recebida deve ser revisada para garantir que ela esteja de acordo com os critérios internos da nova organização — nem sempre será mantido o mesmo nível da origem.

📄 Exemplo: Um relatório financeiro interno pode ser classificado como "Confidencial". Se for enviado a um parceiro externo, a empresa receptora deve reavaliar esse nível de classificação com base em seus próprios critérios de segurança 🔒.

13. Rotulagem das Informações

Controle: Um conjunto adequado de procedimentos para rotulagem das informações deve ser desenvolvido e implementado, de acordo com o esquema de classificação das informações adotado pela organização.

Propósito: Facilitar as comunicações a respeito da classificação das informações e automação do suporte de processamento e gerenciamento das informações.

A rotulagem de informações serve para indicar claramente o nível de classificação de uma informação, facilitando seu uso correto e seguro. Essa rotulagem deve ser coerente com o regime de classificação adotado pela organização e pode ser feita por meio de rótulos físicos, cabeçalhos, metadados, marcas d’água ou carimbos. É essencial especialmente quando há compartilhamento de informações entre setores ou organizações. Cada empresa pode adaptar os níveis de classificação conforme sua realidade, mas exemplos comuns incluem: ultrassecretas, confidenciais, restritas, de uso interno e públicas.

🔒 Exemplo: Um contrato estratégico pode ser marcado com uma marca d’água “CONFIDENCIAL” no rodapé do documento. Isso alerta os leitores sobre o cuidado necessário ao manusear ou compartilhar o arquivo 📁.

14. Transferência das Informações

Controle: Regras, procedimentos e acordos de transferência das informações devem ocorrer em todos os tipos de instalações de transferência na organização, entre ela e partes interessadas.

Propósito: Manter a segurança das informações transferidas na organização e em qualquer parte interessada externa.

📦 Exemplo: Ao enviar um contrato confidencial por e-mail, a empresa exige que o arquivo esteja criptografado 🔐 e que o destinatário confirme o recebimento com autenticação via token ou assinatura digital.

15. Controle de Acesso

Controle: Regras para o controle físico e lógico de acesso às informações e outros ativos associados devem ser estabelecidos e implementados, conforme os requisitos de negócio e Segurança da Informação.

Propósito: Garantir acesso autorizado e prever acesso não autorizado às informações e aos outros ativos associados.

O controle de acesso tem como objetivo garantir que somente pessoas ou sistemas autorizados possam acessar informações e ativos da organização, prevenindo acessos indevidos. Para isso, devem ser definidas regras claras que considerem o tipo de acesso necessário, os níveis de classificação da informação e os princípios de "necessidade de saber" e "necessidade de usar". Também é importante que acessos privilegiados sejam restritos e monitorados, e que o controle se estenda tanto ao ambiente físico quanto digital.

🔐 Exemplo: Um funcionário do RH pode acessar dados salariais, mas não deve ter acesso a sistemas técnicos de TI. Já um técnico de suporte pode acessar servidores, mas não os documentos da área jurídica.

16. Gerenciamento de Identidade

Controle: O ciclo de vida completo das identidades deve ser gerenciado.

Propósito: Permitir a única identificação de indivíduos e sistemas no acesso a informações da organização e outros ativos associados, bem como habilitar a definição adequada de direitos de acesso.

O gerenciamento de identidades deve garantir que cada identidade seja única, rastreável e segura, permitindo identificar claramente quem está realizando uma ação. Compartilhamento de identidades só deve ocorrer quando estritamente necessário e com aprovação formal. Identidades devem ser desativadas ou removidas quando não forem mais usadas, como no caso de desligamento de funcionários. Também é essencial manter registros de eventos importantes relacionados ao uso dessas identidades.

👤 Exemplo: Quando um funcionário é desligado da empresa, seu login de rede deve ser desativado imediatamente para evitar acessos indevidos.

17. Informações de Autenticação

Controle: Alocação das informações de autenticação deve admitir controle por um processo de gerenciamento, incluindo aconselhamento aos colaboradores a respeito do manuseio adequado de informações de autenticação.

Propósito: Garantir adequada autenticação na entidade e prevenir falhas no processo.

O controle de autenticação garante que senhas e outros métodos de acesso sejam seguros, únicos e gerenciados corretamente. Senhas temporárias devem ser trocadas após o primeiro uso, transmitidas de forma segura e nunca em texto claro (como em e-mails). As senhas devem ser fortes, únicas para cada sistema, e não reutilizadas. Os usuários devem manter suas senhas em segredo e trocá-las imediatamente se houver suspeita de comprometimento. Sistemas de gerenciamento de senhas devem permitir troca segura, impedir senhas fracas e armazená-las de forma criptografada.

🔐 Exemplo: Um novo funcionário recebe uma senha temporária para acessar o sistema. Ele é obrigado a trocá-la no primeiro login por uma senha forte, como: @Trabalho2025!.

18. Direitos de Acesso

Controle: Direitos de acesso a informações e outros ativos associados devem ser provisionados, revisados, modificados e removidos, de acordo com políticas de tópicos específicos da organização e regras para controle de acesso.

Propósito: Garantir que o acesso a informações e outros ativos associados estejam definidos e autorizados de acordo com os requisitos de negócio.

19. Segurança da Informação em Relacionamentos com Fornecedores

Controle: Processos e procedimentos devem ser definidos e implementados, a fim de gerenciar os riscos de Segurança da Informação associados com o uso de produtos ou serviços de fornecedores.

Propósito: Mantener o nível acordado de Segurança da Informação nos relacionamentos com fornecedores.

A organização deve estabelecer uma política específica para o relacionamento com fornecedores, comunicando-a a todas as partes interessadas. É essencial identificar riscos de segurança relacionados ao uso de produtos e serviços desses fornecedores (inclusive provedores de nuvem), garantindo que eles implementem controles de segurança apropriados. O processo deve envolver a avaliação, seleção, monitoramento e, quando necessário, a revogação segura do acesso, bem como o treinamento dos funcionários que interagem com fornecedores.

🔧 Exemplo: Antes de contratar um serviço de nuvem para armazenar documentos sigilosos, a empresa avalia se o fornecedor possui certificações de segurança (como ISO 27001) e define regras claras de acesso e encerramento do contrato, como a exclusão de dados e revogação de acessos.

20. Abordagem da Segurança da Informação nos Contratos com Fornecedores

Controle: Requisitos relevantes de Segurança da Informação devem ser estabelecidos e acordados com cada fornecedor, conforme os seus tipos de relacionamento.

Propósito: Mantener o nível acordado de Segurança da Informação nos relacionamentos com fornecedores.

Acordos com fornecedores devem ser formalizados e documentados para garantir que ambas as partes compreendam suas obrigações relacionadas à segurança da informação. Esses acordos devem incluir pontos como: quais informações serão acessadas, como serão classificadas, requisitos legais e regulatórios, controles de acesso e regras de uso aceitável das informações e ativos.

📝 Exemplo:

Ao contratar um fornecedor de software que acessará dados sensíveis da empresa, é assinado um contrato contendo cláusulas sobre confidencialidade, classificação dos dados (como “confidencial”), obrigações legais (como LGPD), auditorias regulares e restrições quanto ao uso das informações, como proibição de cópias não autorizadas.

21. Gerenciamento de Segurança da Informação na Cadeia de Suprimentos de Tecnologia da Informação e Comunicação (TIC)

Controle: Processos e procedimentos devem ser definidos e implementados, a fim de gerenciar os riscos de Segurança da Informação associados com os produtos e serviços de TIC da cadeia de suprimentos.

Propósito: Mantener o nível acordado de Segurança da Informação nos relacionamentos com fornecedores.

22. Monitoramento, Revisão e Gerenciamento de Mudanças de Serviços de Fornecedores

Controle: A organização deve regularmente monitorar, revisar, avaliar e gerenciar mudanças nas práticas de Segurança da Informação dos fornecedores e na entrega de serviços.

Propósito: Mantener o nível acordado de Segurança da Informação e entrega de serviços em conformidade com contratos de fornecedores.

23. Segurança da Informação para Uso de Serviços em Nuvem

Controle: Processos para aquisição, uso, gerenciamento e saída de serviços em nuvem devem ser estabelecidos de acordo com os requisitos de Segurança da Informação da organização.

Propósito: Especificar e gerenciar Segurança da Informação para uso nos serviços em nuvem.

A organização deve ter uma política clara sobre o uso de serviços em nuvem e comunicar isso aos envolvidos. Essa política deve definir os riscos de segurança, as responsabilidades da organização e do provedor de nuvem, critérios para seleção do serviço, controle de acessos, resposta a incidentes, planos de saída, entre outros. Como o modelo de responsabilidade é compartilhado, é essencial garantir que os requisitos de confidencialidade, integridade e disponibilidade sejam cumpridos. Contratos com os provedores devem abordar localização dos dados, backups, apoio jurídico, suporte a incidentes e mudanças que afetem o serviço.

📝 Exemplo prático:

Uma universidade usa um serviço de nuvem para armazenar dados acadêmicos dos alunos. Para isso, ela estabelece um contrato com o provedor exigindo que os dados sejam mantidos em servidores localizados no Brasil (atendendo à LGPD), que incidentes de segurança sejam reportados em até 24h, que backups sejam feitos diariamente, e que qualquer mudança no local de armazenamento dos dados seja notificada com 30 dias de antecedência. A responsabilidade por criptografar os dados é do provedor, enquanto o controle de acesso dos usuários internos é responsabilidade da universidade.

24. Preparação e Planejamento de Gerenciamento de Incidentes de Segurança da Informação

Controle: A organização deve planejar-se e preparar-se para o gerenciamento de incidentes de Segurança da Informação, por meio da definição, do estabelecimento e da comunicação dos processos, funções e responsabilidades relativos a eles.

Propósito: Garantir rapidez, eficácia, consistência e respostas ordenadas aos incidentes de Segurança da Informação, incluindo comunicação nos eventos.

25. Avaliação e Decisão sobre Eventos de Segurança da Informação

Controle: A organização deve avaliar os eventos de Segurança da Informação e decidir se os categoriza como incidentes.

Propósito: Garantir categorização eficaz e priorização dos eventos de Segurança da Informação.

26. Resposta aos Incidentes de Segurança da Informação

Controle: Incidentes de Segurança da Informação devem ser respondidos de acordo com os procedimentos documentados.

Propósito: Garantir respostas eficientes e eficazes aos incidentes de Segurança da Informação.

27. Aprendizado com Incidentes de Segurança da Informação

Controle: O conhecimento obtido a partir dos incidentes de Segurança da Informação deve ser usado a fim de fortalecer e melhorar seus controles.

Propósito: Reduzir a probabilidade e as consequências de incidentes futuros.

28. Coleta de Evidências

Controle: A organização deve estabelecer e implementar procedimentos para a identificação, coleta, aquisição e preservação de evidências relacionadas aos eventos de Segurança da Informação.

Propósito: Garantir um gerenciamento de evidências consistente e eficaz relacionado aos incidentes de Segurança da Informação, para ações disciplinares e legais.

A organização deve criar e seguir procedimentos internos para lidar com evidências digitais relacionadas a eventos de segurança da informação, visando ações legais ou disciplinares. Esses procedimentos devem garantir que as evidências sejam identificadas, coletadas e preservadas corretamente, de forma que possam ser aceitas em tribunais. É essencial provar que os registros não foram alterados, que as cópias são fiéis aos originais, e que os sistemas envolvidos estavam funcionando corretamente. Também é importante considerar as leis locais e buscar profissionais ou ferramentas certificadas quando possível, especialmente quando as evidências envolvem múltiplas jurisdições.

📝 Exemplo prático:

Uma empresa detecta que um colaborador acessou dados confidenciais sem autorização. O time de segurança segue um procedimento interno para coletar os logs do sistema e imagens forenses do computador do funcionário. Eles usam ferramentas certificadas e mantêm registros detalhados da cadeia de custódia da evidência digital. Como o caso pode ir à justiça, garantem que os dados não sejam alterados durante a coleta e que tudo esteja conforme as leis nacionais. Se os dados estivessem armazenados em servidores fora do país, a empresa verificaria se tem autorização legal para acessá-los e usá-los como prova.

29. Segurança da Informação durante Interrupção

Controle: A organização deve planejar como manter um nível adequado de Segurança da Informação durante uma interrupção.

Propósito: Proteger informações e outros ativos associados no momento em que uma interrupção ocorre.

A organização deve definir como adaptará seus controles de segurança da informação durante situações de interrupção ou falhas (como desastres ou ataques cibernéticos). Os requisitos de segurança da informação precisam estar integrados aos planos de continuidade de negócios. É necessário criar, testar e revisar planos para garantir que a segurança da informação de processos críticos seja mantida ou restaurada no nível e no tempo apropriados. Isso inclui:

- Controles de segurança e ferramentas específicas nos planos de continuidade;

- Processos para manter os controles de segurança mesmo durante a interrupção;

- Controles compensatórios quando os controles originais não puderem ser mantidos.

📝 Exemplo prático:

Durante um ataque de ransomware, uma empresa perde o acesso a parte dos seus sistemas. O plano de continuidade do negócio já previa esse cenário, então ela ativa backups protegidos e um ambiente alternativo em nuvem, com os mesmos controles de segurança (como criptografia e controle de acesso). Enquanto alguns controles originais estão indisponíveis, a empresa aplica medidas compensatórias, como monitoramento extra e autenticação em dois fatores para sistemas críticos. Com isso, consegue restaurar os serviços com segurança no prazo estabelecido.

30. Disponibilidade de TIC para a Continuidade do Negócio

Controle: A disponibilidade de TIC deve ser planejada, implementada, mantida e testada, baseada nos objetivos de negócio e requisitos de TIC para a continuidade.

Propósito: Garantir a disponibilidade das informações organizacionais e de outros ativos associados durante uma interrupção.

31. Requisitos Legais, Estatutários, Regulatórios e Contratuais

Controle: Os requisitos legais, estatutários, regulatórios e contratuais relevantes para a Segurança da Informação e a abordagem organizacional para atender a esses requisitos devem passar por identificação, documentação e atualização constante.

Propósito: Garantir conformidade com requisitos legais, estatutários, regulatórios e contratuais relacionados à Segurança da Informação.

32.Direitos de Propriedade Intelectual

Controle: A organização deve implementar procedimentos adequados para proteger direitos de propriedade intelectual.

Propósito: Garantir conformidade com requisitos legais, estatutários, regulatórios e contratuais relacionados aos direitos de propriedade intelectual e uso de produtos proprietários.

33. Proteção de Registros

Controle: Registros devem possuir proteção contra perda, destruição, falsificação e acesso e liberação não autorizados.

Propósito: Garantir conformidade com requisitos legais, estatutários, regulatórios e contratuais, assim como expectativas da comunidade ou sociedade relacionadas a proteção e disponibilidade dos registros.

📝 Exemplo:

Uma empresa define que registros contábeis devem ser armazenados por 10 anos em formato digital. Para isso, utiliza servidores com backup automático e criptografia. A equipe de TI também mantém as chaves criptográficas seguras e documentadas. Após o período de retenção, os arquivos são destruídos com base em um procedimento interno validado pela área jurídica.

34. Privacidade e Proteção de Informações de Identificação Pessoal (IIP)

Controle: A organização deve identificar e atender aos requisitos a respeito da preservação da privacidade e proteção de IIP, de acordo com leis e regulações aplicáveis e requisitos contratuais.

Propósito: Garantir conformidade com requisitos legais, estatutários, regulatórios e contratuais relacionados aos aspectos de Segurança da Informação da proteção de IIP.

35. Revisão Independente de Segurança da Informação

Controle: A abordagem organizacional para o gerenciamento de Segurança da Informação e sua implementação, incluindo pessoas, processos e tecnologia, deve admitir revisão de forma independente em intervalos planejados, ou no momento em que mudanças significativas ocorrerem.

Propósito: Garantir contínua adequação e eficácia da abordagem organizacional para o gerenciamento de Segurança da Informação.

A organização deve realizar revisões independentes periódicas para avaliar a eficácia da gestão da segurança da informação, identificar melhorias e garantir conformidade com políticas e controles. Essas revisões devem ser conduzidas por profissionais qualificados e independentes da área avaliada. Os resultados devem ser reportados à gestão responsável e usados para ações corretivas, especialmente após mudanças relevantes ou incidentes significativos.

📝 Exemplo:

Uma universidade contrata uma empresa externa para revisar sua política de segurança da informação após sofrer uma tentativa de invasão cibernética. A auditoria identifica que os controles de acesso aos sistemas acadêmicos estão desatualizados. O relatório é enviado à direção de TI, que inicia um plano de atualização dos sistemas e reforço das senhas de administradores.

36. Conformidade com Políticas, Regras e Padrões de Segurança da Informação

Controle: Conformidade com Política de Segurança da Informação organizacional, políticas de tópicos específicos, regras e padrões devem passar regularmente por revisão.

Propósito: Garantir que a Segurança da Informação seja implementada e operada de acordo com a Política de Segurança da Informação organizacional, as políticas de tópicos específicos, as regras e os padrões.

37. Procedimentos Operacionais Documentados

Controle: Procedimentos operacionais para recursos de processamento de informações devem ser documentados e deixados disponíveis aos colaboradores que os necessitem.

Propósito: Garantir o funcionamento correto e seguro dos recursos de processamento de informações.

Controles de Pessoas

6.1 Seleção

Controle: Os antecedentes de todos os colaboradores devem passar por verificação antes de ingressar na organização de forma contínua, conforme leis, regulamentos aplicáveis e ética, de maneira proporcional aos requisitos do negócio, à classificação das informações acessadas e aos riscos percebidos.

Propósito: Garantir que todos os colaboradores sejam elegíveis e adequados às suas funções e permaneçam dessa forma durante a contratação.

6.2 Termos e condições de contratação

Controle: Os acordos contratuais de trabalho devem indicar as responsabilidades dos colaboradores e da organização com a Segurança da Informação.

Propósito: Garantir entendimento dos colaboradores sobre suas responsabilidades de Segurança da Informação, relativas às suas funções.

A organização deve garantir que as obrigações contratuais dos colaboradores estejam alinhadas com sua política de segurança da informação e políticas específicas. Essas obrigações devem ser comunicadas desde o processo de pré-contratação.

Pontos principais a incluir no contrato:

- Acordo de confidencialidade (NDA) assinado antes de acesso à informação sensível.

- Responsabilidades legais (ex: leis de direitos autorais, proteção de dados).

- Responsabilidades quanto à classificação e tratamento das informações e ativos da organização.

- Cuidados com informações recebidas de terceiros.

- Consequências para violação das normas de segurança da informação.

Esses termos devem ser revistos periodicamente, especialmente em caso de mudanças legais ou de políticas internas.

Exemplo prático:

Antes de ser contratado, um novo analista de TI assina:

- Um termo de confidencialidade, que proíbe o compartilhamento de qualquer informação interna.

- Um contrato que inclui cláusulas sobre o uso correto dos sistemas da empresa, proibição de instalar softwares não autorizados e penalidades em caso de vazamento de dados.

- Um termo de ciência das responsabilidades quanto à proteção de dados pessoais dos clientes, conforme a LGPD.

6.3 Conscientização, educação e treinamento em Segurança da Informação

Controle: Colaboradores e partes interessadas relevantes devem receber conscientização sobre Segurança da Informação, educação, treinamento e atualizações da Política de Segurança da Informação, bem como políticas de tópicos específicos e procedimentos, relevantes para as suas funções.

Propósito: Garantir que os colaboradores e partes interessadas relevantes estejam cientes e cumpram suas responsabilidades de Segurança da Informação.

6.4 Processo disciplinar

Controle: Um processo disciplinar deve ser formalizado e comunicado, a fim de tomar ações contra colaboradores e partes interessadas relevantes que tenham cometido violações na Política de Segurança da Informação.

Propósito: Garantir que colaboradores e outras partes interessadas relevantes entendam as consequências de violação da Política de Segurança da Informação, bem como dissuadir e lidar adequadamente com os que cometerem a infração.

6.5 Responsabilidades após encerramento ou mudança da contratação

Controle: Responsabilidades e obrigações de Segurança da Informação que permanecem válidas após término ou mudança da contratação devem ser definidas, aplicadas e comunicadas aos colaboradores e outras partes interessadas relevantes.

Propósito: Proteger os interesses organizacionais como parte do processo de mudança ou término da contratação.

6.6 Acordos de confidencialidade ou não divulgação

Controle: Acordos de confidencialidade ou não divulgação que refletem as necessidades organizacionais para a proteção da informação devem passar por identificação, documentação, revisão regular e assinatura pelos colaboradores e outras partes interessadas relevantes.

Propósito: Manter confidencialidade das informações acessíveis pelos colaboradores ou partes externas.

6.7Trabalho remoto

Controle: Convém que medidas de segurança sejam implementadas quando as pessoas estiverem trabalhando remotamente para proteger as informações acessadas, tratadas ou armazenadas fora das instalações da organização.

Propósito: Assegurar a segurança das informações quando o pessoal estiver trabalhando remotamente.

Devem ser adotados mecanismos seguros para a implantação e inicialização remota de sistemas, bem como autenticação robusta e controle de privilégios, evitando o uso de autenticação por fator único em acessos remotos à rede da organização. Além disso, recomenda-se fornecer equipamentos adequados, definir claramente as atividades permitidas e o tipo de informação acessada, treinar os colaboradores, garantir segurança física, controle de acesso de terceiros, suporte técnico, seguro, backup, monitoramento e revogação de acessos ao término das atividades remotas.

6.8 Relato de eventos de segurança da informação

Controle: A organização deve prover um mecanismo para os colaboradores reportarem eventos de Segurança da Informação observados ou suspeitos por meio de canais adequados, de maneira oportuna.

Propósito: Suportar relatórios oportunos, consistentes e eficazes de eventos de Segurança da Informação, viáveis de identificação pelos colaboradores.

Controles Físicos

- Perímetros de Segurança Física

- Entrada Física

- Proteção de Escritórios, Salas e Instalações

- Monitoramento de Segurança Física

- Proteção contra Ameaças Físicas e Ambientais

- Trabalho em Áreas Seguras

- Mesa e Tela Limpas

Controle: Regras claras de mesa para papéis e mídias de armazenamento removíveis e regras claras de tela para recursos de processamento de informações devem passar por definição e aplicação adequadas.

Propósito: Reduzir os riscos de acesso não autorizado, perda e dano a informações em mesas, telas e outros locais acessíveis durante e fora dos horários normais de trabalho.

- Localização e Proteção de Equipamentos

- Segurança de Ativos Fora do Local

- Mídia de Armazenamento

- Utilitários de Suporte

Controle: Os recursos de processamento de informações devem possuir proteção contra falhas de energia e outras interrupções causadas por erros no suporte.

Propósito: Evitar perda, dano ou comprometimento de informações e outros ativos associados, ou interrupção das operações da organização devido a falhas nos serviços de apoio.

- Segurança de Cabeamento

- Manutenção de Equipamento

- Descarte ou Reutilização Segura de Equipamento

Controles Tecnológicos

- Dispositivos Endpoint do Usuário

Controle: Convém que as informações armazenadas, tratadas ou acessíveis por meio de dispositivos endpoint do usuário sejam protegidas.

Propósito: Proteger informações contra os riscos introduzidos pelo uso de dispositivos endpoint do usuário.

A organização deve ter uma política específica sobre a configuração segura e o uso de dispositivos de usuários (como notebooks e celulares). Essa política deve abranger registro, proteção física e lógica, instalação de softwares, criptografia, backups, atualizações, uso de redes e dispositivos removíveis, entre outros. Os usuários devem seguir boas práticas de segurança, como bloquear o dispositivo ao se afastar e evitar expor dados sensíveis em locais públicos.

Se for permitido o uso de dispositivos pessoais (BYOD), deve haver separação entre dados pessoais e corporativos, com regras claras para proteção, acesso e possíveis ações como limpeza remota em caso de perda ou roubo.

📝 Exemplo:

Um hospital permite que médicos acessem prontuários eletrônicos pelo celular. Para isso, exige que o dispositivo seja registrado, tenha criptografia ativa e acesso apenas via aplicativo com autenticação multifator. Além disso, os dados não podem ser baixados localmente, e o hospital pode apagar remotamente as informações em caso de perda do aparelho.

- Direitos de Acesso Privilegiados

Controle: Convém restringir e gerenciar a atribuição e o uso de direitos de acessos privilegiados.

Propósito: Assegurar que apenas usuários, componentes de software e serviços autorizados recebam direitos de acessos privilegiados.

📝 Exemplo:

Um analista de banco de dados precisa realizar uma manutenção emergencial em um sistema.

Ele solicita acesso administrativo ao DBA líder. Após autorização formal, o acesso é concedido por 2 horas com login específico e senha temporária, e os logs da atividade são armazenados. Após o tempo determinado, os privilégios são revogados automaticamente.

Além disso, o uso de contas genéricas como “admin” é proibido, e cada ação fica vinculada a um usuário identificado.

- Restrição de Acesso à Informação

Controle: Convém que o acesso às informações e outros ativos associados seja restrito de acordo com a política específica por tema sobre controle de acesso. Propósito: Assegurar apenas o acesso autorizado e impedir o acesso não autorizado a informações e a outros ativos associados.

- Acesso ao Código-Fonte

Controle: Convém que os acessos de leitura e escrita ao código-fonte, ferramentas de desenvolvimento e bibliotecas de software sejam adequadamente gerenciados.

Propósito: Evitar a introdução de funcionalidades não autorizadas, prevenir mudanças não intencionais ou maliciosas e manter a confidencialidade de propriedade intelectual valiosa.

Algumas medidas incluem:

- Controle centralizado do código-fonte (ex: repositórios Git).

- Acesso de leitura pode ser mais amplo, mas o escrita deve ser restrito a pessoas autorizadas.

- Acesso via ferramentas de desenvolvimento com controle de permissões.

- Seguir processos de controle de mudanças.

- Manter registros (logs) de acessos e alterações.

- Usar assinaturas digitais em publicações de código.

📝 Exemplo:

Uma empresa desenvolve um sistema interno usando GitLab como repositório.

Todos os desenvolvedores têm acesso de leitura ao repositório, mas apenas o time de DevOps e líderes técnicos possuem permissão de escrita nas branches principais. As alterações devem ser feitas por merge requests, que passam por revisão de código e aprovação antes de entrarem na branch de produção.

O acesso é monitorado e os registros de alteração ficam salvos nos logs do GitLab.

- Autenticação Segura

Controle: Convém que sejam implementadas tecnologias e procedimentos de autenticação seguros, com base em restrições de acesso à informação e à política específica por tema de controle de acesso.

Propósito: Assegurar que um usuário ou uma entidade seja autenticada com segurança, quando o acesso a sistemas, aplicações e serviços é concedido.

A autenticação deve confirmar de forma confiável a identidade de usuários, sistemas, softwares ou mensagens. A técnica de autenticação escolhida deve ser proporcional à sensibilidade das informações acessadas.

Principais pontos:

- Autenticação forte (ex: certificado digital, biometria, tokens) deve ser usada para sistemas críticos ou informações sensíveis.

- Autenticação multifator (MFA) é recomendada, combinando:

- Algo que você sabe (senha)

- Algo que você tem (token, smartcard)

- Algo que você é (biometria)

- Em caso de comprometimento da biometria, o dado deve ser invalidado e existir outro método de autenticação.

- O processo de login deve evitar ajudar invasores, por exemplo:

- Não exibir mensagens que revelem qual parte da senha está incorreta.

- Exibir alertas de uso autorizado apenas.

- Proteger contra ataques de força bruta (ex: CAPTCHA, bloqueio após tentativas falhas).

Exemplo prático:

Uma empresa financeira exige autenticação multifator para acessar seu sistema interno.

O funcionário precisa:

- Digitar seu usuário e senha (algo que sabe),

- Inserir um token enviado por aplicativo no celular corporativo (algo que tem),

- E, em casos sensíveis como acesso fora do país, também precisa de biometria facial (algo que é).

Após três tentativas de login incorretas, o sistema bloqueia o usuário temporariamente e exige redefinição de senha via contato com o suporte.

O sistema não informa se o erro está no usuário ou na senha, apenas exibe a mensagem: “Credenciais inválidas.”

- Gerenciamento de Capacidade

Controle: Convém que o uso dos recursos seja monitorado e ajustado de acordo com os requisitos atuais e esperados de capacidade. Propósito: Assegurar a capacidade necessária dos recursos de tratamento de informações, recursos humanos, escritórios e outros serviços de infraestrutura.

- Proteção contra Malware

- Gerenciamento de Vulnerabilidades Técnicas

- Gerenciamento de Configuração

- Exclusão de Informações

- Mascaramento de Dados

- Prevenção de Vazamento de Dados

- Backup de Informações

- Redundância de Recursos de Processamento de Informações

- Registro de Logs

- Atividades de Monitoramento

Controle: Convém que redes, sistemas e aplicações sejam monitorados por comportamentos anômalos e por ações apropriadas, tomadas para avaliar possíveis incidentes de segurança da informação.

Propósito: Detectar comportamentos anômalos e possíveis incidentes de segurança da informação.

- Sincronização de Relógio

Controle: Convém que os relógios dos sistemas de tratamento de informações utilizados pela organização sejam sincronizados com fontes de tempo aprovadas.

Propósito: Permitir a correlação e a análise de eventos relacionadas à segurança e a outros dados registrados, e apoiar investigações sobre incidentes de segurança da informação.

- Uso de Programas Utilitários Privilegiados

- Instalação de Software em Sistemas Operacionais

- Segurança de Redes

- Segurança de Serviços de Rede

- Segregação de Redes

- Filtragem da Web

Controle: Convém que o acesso a sites externos seja gerenciado para reduzir a exposição a conteúdo malicioso.

Propósito: Proteger os sistemas de serem comprometidos por malware e impedir o acesso a recursos web não autorizados.

24. Uso de CriptografiaConvém que a organização identifique os tipos de sites aos quais o seu pessoal pode ou não ter acesso.

Convém que um treinamento seja dado ao pessoal sobre o uso seguro e adequado de recursos on-line, incluindo acesso à web.

Controle: Convém que sejam definidas e implementadas regras para o uso efetivo da criptografia, incluindo o gerenciamento de chaves criptográficas.

Propósito: Assegurar o uso adequado e eficaz da criptografia para proteger a confidencialidade, autenticidade ou integridade das informações de acordo com os requisitos de segurança das empresas e da informação, e levando em consideração os requisitos legais, estatutários, regulamentares e contratuais relacionados à criptografia.

O uso de criptografia deve ser feito com base em uma política específica da organização, visando proteger informações sensíveis, principalmente em dispositivos móveis, mídias e redes.

🔐 Diretrizes principais:

-

Criar e seguir uma política de criptografia, com princípios claros de uso.

-

Definir nível de proteção e tipo de criptografia de acordo com a classificação da informação.

-

Usar criptografia para dados em trânsito (em redes) e dados em repouso (em dispositivos).

-

Ter um sistema robusto de gestão de chaves, com processos seguros de:

- Geração

- Armazenamento

- Distribuição

- Troca e revogação

- Backup, recuperação e destruição

-

Evitar que criptografia prejudique controles de segurança, como antivírus e filtragem de conteúdo.

-

Cumprir requisitos legais e regulatórios sobre criptografia e exportação de dados criptografados.

-

Contratos com terceiros (ex: certificadoras) devem cobrir responsabilidades e níveis de serviço.

Exemplo prático:

Uma empresa financeira implementa:

- Criptografia AES-256 para armazenar dados de clientes nos servidores.

- TLS 1.3 em todas as conexões de rede (inclusive e-mails e APIs).

- Um sistema de gestão de chaves (KMS) que troca automaticamente as chaves a cada 90 dias.

- Políticas que revogam as chaves de funcionários desligados imediatamente.

- Uso de HSM (Hardware Security Module) para proteger fisicamente as chaves privadas.

- Backups criptografados com chaves distintas, guardadas separadamente.

- Contrato com autoridade certificadora cobrindo tempo de resposta em caso de comprometimento.

- Ciclo de Vida de Desenvolvimento Seguro

Controle: Convém que regras para o desenvolvimento seguro de software e sistemas sejam estabelecidas e aplicadas.

Propósito: Assegurar que a segurança da informação seja projetada e implementada dentro do ciclo de vida de desenvolvimento seguro de software e sistemas.

Os seguintes aspectos devem ser considerados:

a) separação dos ambientes de desenvolvimento, teste e produção (ver 8.31);

b) orientação sobre a segurança no ciclo de vida do desenvolvimento de software:

- segurança na metodologia de desenvolvimento de software (ver 8.28 e 8.27);

- diretrizes de codificação seguras para cada linguagem de programação utilizada (ver 8.28);

c) requisitos de segurança na fase de especificação e design (ver 5.8);

d) pontos de verificação de segurança em projetos (ver 5.8)

e) testes de sistema e segurança, como testes de regressão, verificação de código e testes de invasão (ver 8.29);

f) repositórios seguros para código-fonte e configuração (ver 8.4 e 8.9);

g) segurança no controle de versão (ver 8.32);

h) conhecimento e treinamento necessários de segurança de aplicações (ver 8.28);

i) capacidade dos desenvolvedores para prevenir, encontrar e corrigir vulnerabilidades (ver 8.28);

j) requisitos e alternativas de licenciamento para assegurar soluções econômicas, evitando futuros problemas de licenciamento (ver 5.32).

Se o desenvolvimento for terceirizado, convém que a organização obtenha a garantia de que o fornecedor está de acordo com as regras da organização para o desenvolvimento seguro (ver 8.30)

- Requisitos de Segurança de Aplicações

- Princípios de Arquitetura e Engenharia em Sistemas Seguros

- Codificação Segura

- Testes de Segurança em Desenvolvimento e Aceitação

- Desenvolvimento Terceirizado

- Separação de Ambientes de Desenvolvimento, Teste e Produção

- Gerenciamento de Mudanças

- Informações de Teste

- Proteção de Sistemas de Informação durante Testes de Auditoria